テクノロジーは、消費者データを保護するために継続的に進化しています。基礎となる改善は、2FA (2 要素認証) の実装でした。 2FA の使用法は、オンライン アカウント/サービス (銀行などの金融サービスを含む) への不正アクセスをブロックすることです。

この 2FA 手法は消費者の電話番号に基づいており、消費者は自分の電話番号に送信されたコードまたは OTP を入力して、必要なアカウント/サービスにログインする必要があります。テクノロジーが進化するにつれて、詐欺師も進化します。

SIM スワップ攻撃

彼らが開発した手法の 1 つは、SIM スワップ詐欺、ポートアウト詐欺、SIM ジャッキング、SIM ハイジャック、SIM 傍受攻撃などと呼ばれる SIM スワップ攻撃です。

SIMスワップ詐欺・攻撃の導入

通信および IT 業界では、 シム に さまざまなアクションを認証する Web サイトでのパスワードのリセットのようなものです (ただし、携帯電話番号はこの用途を意図したものではありません)。この要因により、あなたの シム それは 魔法の鍵 多くの(すべてではないにしても)重要なサービスに。銀行口座、メール アカウント、ソーシャル メディア、さらにはオンライン ウォレット (仮想通貨ウォレットを含む) も電話番号に関連付けられています。

でさえ 2FA SIM を使用して、通話またはテキスト メッセージで送信されたコードを入力することで、アカウントまたはサービスへのログインを承認し、資格情報が盗まれた場合でも保護する技術が開発されました。

しかし、この手法の長所は短所でもあります。電話または電話番号を知っている人なら誰でもコードを入手できるからです。したがって、詐欺師は SIM スワッピング攻撃を開発しました。詐欺師は、何百万ドルもの機器を使用するハッカーや技術に精通しているわけではない可能性があります。不正行為を実行するには、電話と SIM カードが必要なだけです。

この攻撃では、詐欺師 SIM で消費者の電話番号を取得する (物理またはE-SIM)消費者の通信事業者に、彼らが実際の消費者であることを納得させ、2FAをバイパスし、彼らに地獄のような機会を開きます.これは、SIM が事実上盗まれているにもかかわらず、消費者に物理的に存在しているため、個人が直面する最悪の悪夢になる可能性があります。つまり、詐欺師が被害者の電話番号を乗っ取ると、SIM スワップ攻撃が発生します。

被害者の仮想通貨ウォレットから送金された資金は追跡が困難であるため、仮想通貨の人気によって SIM スワップ攻撃の頻度も増加しました。また、暗号通貨取引所でのデータ侵害の報告があり、データ (特に暗号所有者の電話番号) がブラック マーケットで売りに出されています。 2020 年、Interpol は、SIM スワップ攻撃を使用して 1 億ドル以上の暗号通貨を盗むことができた 10 人の詐欺師を逮捕しました。

SIMスワップ攻撃は 一部ソーシャルエンジニアリング 詐欺師は被害者の個人情報を知らなければならないため、 一部通信詐欺 詐欺師は、被害者の電話番号を使用して新しい SIM を発行するよう通信担当者を説得 (または買収) する必要があるためです。 SIM スワップ攻撃の最も基本的な目的は、メッセージや通話に基づいてアカウントのセキュリティ機能を回避することです。

SIM スワッピング攻撃は 2017 年にニュースの見出しを飾りましたが、それ以前にも発生していました。英国だけで、2015 年から 2020 年にかけて SIM スワップ攻撃が 400% 急増したと報告されています。

SIM スワッピングは、電話機に組み込まれた SIM (E-SIM) を有効にするためにも使用されます。この攻撃は、電話よりも(事実上)人にとってより致命的です。さもないと、SIM は彼の手や敷地から離れません。

詐欺師が SIM スワップ攻撃を行うために必要とする詳細

SIM再発行に必要な内容 それによる あなたの 国 そしてその オペレーター、 ただし、通常は次の情報を対象としています。

- 生年月日

- 社会保障番号 (SSN)

- ソーシャル メディア アカウント

- 母の旧姓

- 場合によっては、政府 ID のコピー (偽の ID を生成するため)

の 詳しくは 攻撃者が持つ可能性があるほど、彼が悪意を持って成功する可能性が高くなります。上記の情報が詐欺師の手に渡った場合、攻撃は非常に壊滅的なものになる可能性があり (アカウントの乗っ取り、個人情報の盗難、クレジット カード詐欺など)、被害者は自分のオンライン ID を完全に復元できない可能性があります。

被害者を選択するために詐欺師が使用する方法

攻撃者は、次の方法を使用して被害者を選択する可能性があります。

- ブルートフォースの使用 : 多くの詐欺師は、ランダムな電話番号または一連の電話番号を使用して、被害者を選択する場合があります。また、データ侵害で公開された電話番号も標的になる可能性があります。

- 特定の個人をターゲットにする : これは、攻撃者が脆弱な被害者を選択し、被害者の電話番号や、ソーシャル メディア ハンドルなどのその他の貴重な情報/データを取得する主要なモードです。盗まれた Instagram またはゲーム アカウント (多くのフォロワーがいる) は、約 40000 米ドルで売却される可能性があると報告されています。

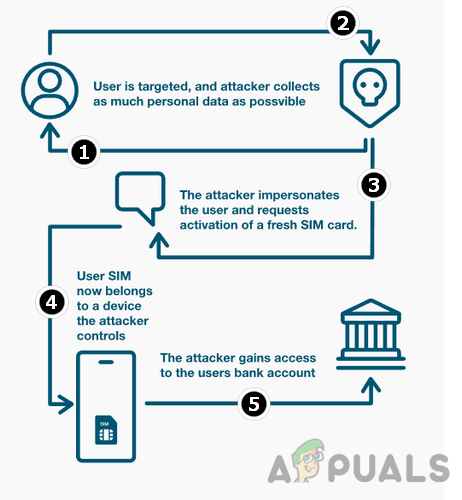

SIM スワップ攻撃の実行手順

SIM スワップ攻撃の一般的な手順は次のとおりです。

SIM スワップ攻撃に関与する手順

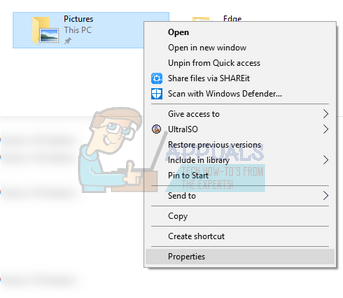

- かつて攻撃者 ロック a 電話番号 SIM スワップ攻撃を実行するために、彼は 探す の 被害者と思われる情報 、通信担当者に被害者になりすます必要があります。彼は、ソーシャル エンジニアリング技術、フィッシング メール/メッセージ、あなたが電話を使用しているときにあなたをスパイすること、または組織的な犯罪組織から詳細を購入すること (あなたのデータがデータ侵害の一部である場合) を使用して、これらの詳細を取得する可能性があります。被害者の詳細を入手した後、一部の詐欺師が開始する可能性があります 絶え間ない電話とメッセージ おそらく被害者に 彼を困らせる ターゲットが強制されるレベルまで 彼の電話を切る SIM の再発行またはポーティングの際に、キャリアが彼に連絡できないようにします。

- それから彼は コンタクト の 通信事業者 と なりすます 被害者。

- 今、彼はするでしょう 欺く そして説得する テレコム担当者 に 移行 の 被害者の電話番号 に 新しいSIM 古い SIM が紛失または盗難にあった場合、担当者が 新しいSIMを発行する に アタッカー または、攻撃者が所有する SIM で被害者の電話番号を発行し、被害者になりすます。

一部の国では、攻撃者は SIM スワップを承認するために特定のアクションを実行するよう被害者を説得する必要があります。 アタッカー しなければならない 納得 の 被害者 に 1を押します 彼の登録番号に SIMスワップを承認する .一部の詐欺師は、 インサイダー 上で 通信事業者側 (あまり一般的ではありませんが、従業員が違法な SIM スワップごとに 100 米ドルを得ていたという事例が報告されています)。

運送業者の担当者の被害者になりすます詐欺師

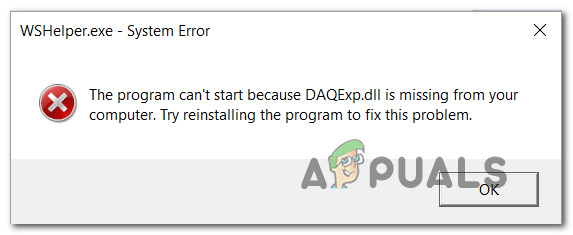

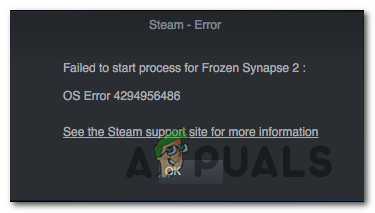

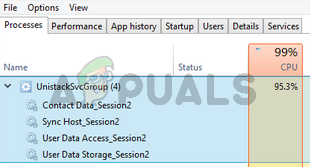

- 攻撃者が被害者の SIM を制御できるようになると (被害者の電話は接続を失い、電話をかけたり、モバイル データを使用したり、メッセージを送信したりできなくなります)、攻撃者は攻撃を開始できます。 次の段階 OTP/2FA メッセージを使用して被害者のアカウントにログインし、被害者の情報と個人データを盗むことで、攻撃を阻止します。

詐欺師によるSIMスワップ攻撃の利用

SIM スワップ攻撃は、詐欺の手口です。詐欺師が被害者の電話番号を制御できるようになると、その電話番号を次の目的で使用する可能性があります (ただし、これらに限定されません)。

- アカウント乗っ取り : これは SIM スワップ攻撃の最も一般的な形式であり、詐欺師が被害者を標的にする基本的な理由です。詐欺師は電話番号を制御しているため、2FA または OTP メッセージを受信し、被害者のアカウント/サービスにログインできます。これらには、ソーシャル メディア、ゲーム、モバイル バンキング、オンライン暗号ウォレット、またはオンライン ストア アカウントが含まれます。アカウントの資格情報を変更したり (回復がほぼ不可能になる)、アカウントとそのデータを削除したりすることさえできます。

- なりすまし詐欺 : 詐欺師が被害者の電話番号を制御すると、SMS やソーシャル メディア アプリで被害者のふりをして、被害者の友人や家族に緊急の融資を依頼するなど、個人的な利益を得ることができます。また、ドキュメント (政府発行の ID など) がクラウド サービスにあり、詐欺師がそのアカウントにログインできる場合、ID を使用してドキュメントを使用してさまざまな詐欺を実行できます。

- フィッシング : 電話番号が侵害されると、詐欺師は友人や家族にマルウェアを送信して SIM スワップ攻撃のネットワークを拡大できます。あなたが彼らに何かを送ったということです。

- 取引詐欺 : 攻撃者は、その電子ウォレットを使用して、ギフト カードやギフトなどのさまざまな種類の購入を実行する可能性があります。あなたのクレジット カード番号が侵害されたアカウントのいずれかにリンクされている場合、それは攻撃者にとって大当たりである可能性があります。ショッピングなどのさまざまなアクションを実行します。銀行または金融機関が確認メッセージを送信したり確認を求めたりした場合、攻撃者はあなたになりすまして取引を確認し、金銭的損失を被ることになります。

- 社長詐欺 : 詐欺師は、評判の良い企業のマネージャーや幹部になりすまして、下層部のスタッフを詐欺に巻き込むのが大好きです。そのような個人の電話番号を入手できれば、その番号を使用して会社の CEO になりすますことが簡単にできます。その会社の他の従業員と詐欺を行う。

- 恐喝 : この世界に完璧な人はいません。家族や友人に隠しておきたいことや出来事があるかもしれません。被害者の情報やデータのプライバシーを守るために、詐欺師は被害者を脅迫することがあります。また、一部の詐欺師は、金銭的またはその他の利益と引き換えにデータを返すためにあなたに連絡する場合があります.

攻撃の重大度

攻撃の深刻度を知るために、 被害者が共有した経験 :

「私の全体 デジタルライフ だった 破壊されました の 一時間 SIM スワップ攻撃の後。まず、詐欺師が私を乗っ取った Google アカウント そしてそれを削除しました。次に、彼らは私のアカウントにログインしました ツイッターアカウント 人種差別/同性愛嫌悪のコンテンツを放送し始めました。

最悪だったのは、彼らが私の家に侵入したことです。 Apple ID アカウント、 詐欺師はリモートでデータを消去しました 私のマックブック 、 iPhone 、 と iPad .私はデータのバックアップを持っていないので、娘の全生涯の写真/ビデオを失い、重要な文書/メールも失われました。」

SIM スワップ攻撃を受けていることを示す警告サイン

SIM スワップ攻撃がいかに致命的なものであるかを理解しているかもしれませんが、攻撃を受けたときに気付く可能性のあるいくつかの警告サインを次に示します。

- 被害者の電話にネットワーク サービスがない : お使いの携帯電話がモバイル キャリアからの信号を受信しなくなった場合、それは SIM スワップ攻撃の最初の兆候である可能性があります。

- なじみのないソーシャル メディア アカウントのアクティビティ : ソーシャル メディア アカウントで、自分が開始したものではない異常なアクティビティ (スマートフォンのソーシャル メディア アプリからのサインアウトなど) に気付いている場合は、SIM スワップ攻撃の被害者である可能性がある別の兆候である可能性があります。

- 金融サービスまたは銀行サービスへのアクセス禁止 : SIM スワップ詐欺のもう 1 つの兆候は、金融サービス (クレジット カードなど) または銀行サービスにリンクされている SIM が詐欺師によってスワップされた場合、これらのサービスにアクセスできない可能性があることです。

- 通知 : あなたが許可していないキャッシュアプリでの取引の通知など、あなたが開始したものではないさまざまなアプリで通知が表示されることがあります。

- 暗示を運ぶ : スマートフォンに携帯通信会社のアプリがインストールされていて、そのアプリが (または携帯通信会社からの電子メール メッセージで) あなたの電話番号に対して新しい SIM が発行された (あなたが開始したものではない) ことを知らせてきた場合、それはSIM スワップ攻撃を受けていることを明確に示します。

攻撃された場合の手順

あなたが SIM スワップ攻撃に苦しんでいる不運な人の 1 人である場合は、ここで時間が重要であるため、以下にリストされているアクションを実行する必要があります。

- まず、 オペレーターに連絡する 電話番号の新しい SIM を取得するか、現在の SIM で電話番号を有効にして、ハッカーが所有する SIM で電話番号を無効にします。

- 金融機関へのお問い合わせ (銀行、クレジット カード発行会社など) と取引をブロックまたは取り消します。多くの金融機関は、異常または疑わしい取引に対して時間遅延を追加します。時間内に金融機関に連絡すれば、詐欺師によって取引が取り消される可能性があります。あなたによって開始されたものではない取引がある場合は、それらをあなたの金融機関に通知してください。詐欺師は資金を別の国の口座に送金するため、金銭的損失を取り戻す可能性は最小限であることに注意してください。

- パスワード/PINSのリセット あらゆるオンライン アカウントおよびサービスに対して。可能であれば、アカウントまたはサービスの優先電話番号を別の電話番号に切り替えます。また、可能であれば、ソーシャル メディア アカウントのメインのメール アドレスを別のメール アドレスに切り替えてください。

- もしあなたの SSN (またはその他の政府発行の ID) も 盗まれた すぐに詐欺師に使用されます コンタクト の 社会保障庁 (またはIDを発行した当局)。

- 一部のハッカーはあなたに連絡しようとするかもしれません。彼らはあなたの機密情報を持っているので、その連絡は非常に魅力的ですが、恐喝されたり、無意識のうちに大規模なハッキング活動の一部になったりするため、それに引っかかることはありません. ハッカーに関与しないでください しかし、それを法執行機関に通知してください。

- 報告 SIM スワップ攻撃とあなたの国の法執行機関を通じて被った損失。

SIM スワップ攻撃を防止する手順

予防は治療に勝るということわざがありますが、SIM スワップ攻撃の可能性を最小限に抑えるために実行できる手順がいくつかあります。しかし、予防は単一のエンティティの責任ではありません。 政府 、 通信事業者 、 金融機関 、 と 携帯電話加入者 .

これらのいずれかを無視すると、SIM スワップ攻撃が成功する可能性があるため、この詐欺手法を抑制するために、すべてがそれぞれのドメインで行動する必要があります。覚えておくべき点は、人が一度攻撃された場合、攻撃を防ぐための行動をとらなければ、その後の (おそらく自動化された) 攻撃の可能性があるということです。

国 をバインドする必要があります 通信事業者 に 適切な検証を行って SIM を再発行し、 SIM スワップ攻撃があった場合、その国の 警察 ~するために最大限に行動しなければならない 犯人を捕まえる 関与。そうでなければ、 SIM スワップ攻撃の成功 になります 他の犯罪者のモラルブースター .

多くの国が、この詐欺手法に対抗するための法律と措置を講じています (FCC は、この点に関して既に規則を作成しています)。 通信事業者 SIM スワイプ攻撃から顧客を保護する手順を作成する必要があります。オペレーターは、 従業員は賄賂を受け取ることはありません 詐欺師によって提供されます。

この点で、T-Mobile は、SIM を変更する前に従業員が従うべきいくつかのプロトコルをすでに作成しています。 2 人の T-Mobile 従業員からの承認、 これは、以前は 1 人のマネージャーの承認に結び付けられていました。絶対確実というわけではありませんが、正しい方向への一歩です。

銀行 を使用することができます API 国の規制当局によって 小切手 ある場合 最近のSIMスワップ、 もしそうなら、それはすべきです クライアントのオンラインを制限する 一定期間のアクセスまたはクライアントがスワップを物理的に承認します。また、 ハードウェア認証 クライアントアカウントのハッキングを避けるためには、銀行による必要があります。

として お客様 、 してもいいです 以下のテクニックを採用 SIM スワップ攻撃または繰り返される攻撃 (既に被害者である場合) から身を守るため。これらの手法の基本的な目的は、被害者が SIM スワップ方式を使用して攻撃を受けた場合に直面する可能性のある悪循環を断ち切ることです。

あなたの国の規制を確認してください

SIM スワップ攻撃に対抗するための最初のステップは、自国の規制を確認し、通信事業者がその国の規制にどのように準拠しているかを確認することです。

通信事業者のSIM発行手順を確認する

SIM を発行するための携帯電話会社の手順を適切に理解するようにしてください。また、SIM を管理したり、電話番号を特定の SIM にロックしたりするためのアカウント管理ポータルが提供されている場合は、それを使用して自分自身を保護することができます。

オペレーターの手順が少しお粗末な場合は、(可能であれば) より安全なオペレーターに番号を移植してもらうことができます。一部の通信事業者でさえ、携帯電話からダイヤルして SIM スワップ インシデントを報告できる特別なコードを提供しています。

一部のオペレーターは、コールバック機能で容易にすることができます。コールバック機能を使用すると、被害者と思われる人物の SIM カードの再発行についてモバイル ネットワーク オペレータに連絡するたびに、オペレータは、コールバック機能を設定する際に個人が提供した電話番号で被害者と思われる人物に連絡し、彼が合法的に SIM の再発行を要求している場合。

そうでない場合、オペレーターは新しい SIM を発行せず、攻撃は失敗します。そのため、携帯電話会社にコールバック機能がある場合は、それを使用して SIM スワップ攻撃から身を守ってください。

一部の通信事業者では、クライアントの SIM がスワップされるまでに時間の遅延 (約 72 時間) があります。通信事業者にそのような機能があるかどうかを確認してください。もしそうなら、あなたの電話番号でそれを有効にして、詐欺師が悪意を持って成功する前に時間枠を確保してください.

金融または銀行の手続きを確認する

一部の銀行 (または金融機関) は、SIM スワップ攻撃を使用して金融詐欺から顧客を保護するための手法を適用しています。そのような手法の 1 つは、国の規制当局の API を使用して、取引を実行する前にクライアントが最近 SIM を交換したかどうかを確認することです。

その場合、銀行は特定の時間、またはクライアントが銀行の支店で SIM スワップを物理的に確認した場合に、クライアントのトランザクションを制限します。英国、オーストラリア、および多くのアフリカ諸国 (南アフリカ、ケニア、モザンビーク、ナイジェリアなど) は、前述の手法を実装しています。そのため、SIM スワップ攻撃に対する銀行の保護策を確認し、銀行のガイドラインに従って SIM スワップ攻撃を回避してください。

SIM または通信事業者のアカウント管理ポータルで PIN またはパスワードを設定する

FTC の推奨に従って、モバイル ネットワークの加入者は自分の SIM に PIN またはパスワードを設定することをお勧めします。また、加入者の同意なしに加入者の電話番号が変更されるのを防ぐために、加入者はキャリアの管理ポータルで自分の電話番号をロックする必要があります (利用可能な場合)。キャリアがこれらのいずれかをサポートしている場合は、将来の事故を避けるために機能を利用してください.

個人情報の共有を避ける

SIM スワイプ攻撃の基礎となるのは、携帯電話会社が電話番号を再発行または新しい SIM に移植するために必要とする被害者の個人情報です。攻撃者が被害者の個人情報を入手できない場合、SIM スワッピング方式を使用した攻撃の可能性は最小限に抑えられますが、被害者のデータがデータの一部であった場合、攻撃者は闇のオンライン マーケットから被害者の詳細を購入することができます。違反。

そのため、これを利用するには、電話やオンラインで個人情報を共有しないようにしてください (たとえ誰かがそれが不可欠であると主張したとしても)。詐欺師が使用するもう 1 つの手法は、携帯電話会社のヘルプライン番号 (または保健部門などの政府部門) に似た番号から被害者に電話をかけ、被害者の個人情報を収集しようとするものです。

そのため、オペレーターのヘルプラインや政府機関から来たと主張する人であっても、電話であなたの個人情報を共有しないでください.

機密性の高いアカウントに同じ電話番号を使用しない

使用できるベスト プラクティスは、サービスごとに異なる電話番号を使用することです (一部の人にとっては負担になります)。または、ソーシャル メディア アカウントに 1 つの番号を使用してから、他のサービスに別の電話番号を使用することもできます。 (電子メール、銀行など)。

「私は安全だ」という考え方から離れてください

詐欺師が力ずくの方法で数字を攻撃するとき、彼らは標的が誰であるかを知らずに野放図に銃撃を行っており、私は有名な個人ではないので安全だと考えているため、デジタル ライフ全体が失われる可能性があります (攻撃の重大度のセクションをもう一度お読みください)、他の問題も引き起こす可能性があります。

隠し事は何もないと思う人もいるかもしれませんが、それはただの言い訳にすぎません。

固定電話番号、eSIM、または仮想電話番号を使用する

電話番号を使用する必要がある場合は常に固定電話番号を使用することをお勧めします。これにより、SIM スワップ攻撃から保護されます。また、電話番号をオンラインで共有する必要がある場合は、固定電話番号を選択してください。

さらに、国によっては、eSIM が会社のフランチャイズでクライアントの物理的な検証の後にのみ発行される場合、eSIM が SIM スワップ攻撃からあなたを守ることがあります.携帯電話番号を使用してオンラインで共有する必要がある場合は、Google Voice や Google Fi 番号などの仮想番号を使用してください。

別の種類の検証方法を使用する

多くのサービスは、SMS 以外の検証方法を提供します。Google は、Google にログインする際にコードを取得するための Google Authenticator や、YubiKey が提供するハードウェア キーを提供しています。これらの代替手段を使用して (SMS または通話ベースの認証の代わりに) ログイン コードを生成することをお勧めします。これにより、アカウントにアクセスできなくなった場合でも、認証アプリを使用してログインできる可能性があります。

パスワード マネージャーを使用する

Web サイト間で共通または類似のパスワードを使用することは、セキュリティ上の大きな危険です。強力でユニークなパスワードを使用することをお勧めします。一般的なパスワードまたは類似のパスワードを使用する習慣がある場合は、パスワード マネージャーに切り替えて大惨事を回避することができます。

不審なメールやメッセージに近づかない

疑わしいと思われる電子メールまたはメッセージを (親しいものからであっても) 受信している場合は、詐欺師が疑わしいものを使用するため、リンクが安全であることを 100% 確信できるまで、それらの電子メール/メッセージを開いたり、電子メール/メッセージ内のリンクをクリックしたりしないでください。電子メールやメッセージ、またはそれらに含まれるリンクを使用して、被害者と思われる人物に関する情報を収集し、SIM スワップ攻撃を実行します。

また、添付ファイルが正当であることを完全に確信できるまで、システム/デバイスに添付ファイルをダウンロードしないでください。詐欺師はたいてい、(ソーシャル メディア アカウントからの) あなたの関心を彼らの視野に入れながらこれらを使用します。

使い捨てクレジット/デビットカードを使用する

オンライン サービス (プライバシーまたはぼかしなど) を使用して、元のクレジット カード/デビット カードをオンラインで使用することを避けるために、使い捨てのクレジット カード/デビット カードまたは再充電可能なクレジット カード/デビット カードを取得することができます。情報は、SIM スワップ攻撃を使用して詐欺師によって盗まれます。

生体認証またはハードウェア キー認証を使用する

ますます多くのサービスが生体認証に移行しています。アカウントまたはサービスが生体認証をサポートしている場合は、SIM スワップやハッキングの試みを避けるために、それらのサービスに切り替えることをお勧めします。生体認証の使用に慣れていない場合は、ハードウェア キー認証 (YubiKey など) を採用できます。

生体認証を使用する

デバイスで最新のセキュリティ ツールを使用する

Web は安全ではなく、個人はセキュリティ ツール (ウイルス対策、ファイアウォール、広告またはポップアップ ブロッカーなど) を使用して、データと情報を安全に保つ必要があります。特に、フィッシング攻撃から、続行するために必要な情報を収集する必要があります。 SIM スワップ攻撃。これらのブラウザのポップアップに注意するか、広告/ポップアップ ブロッカーを使用してください。

OTP、2FA コードを共有したり、理解できない行動を取ったりしないでください。

詐欺師は、さまざまな手法を使用して、被害者をおびき寄せようとします。彼らは、OTP および 2FA コードを取得して、個人情報を取得しようとします。また、特定の数字キーを押すように、または携帯電話でアクションを実行するように求められた場合は、SIM スワップ要求を承認している可能性があるため、そうしないでください。多くのオペレーターが特定のキー (インドの 1 など) を押す必要があるためです。 SIM スワップ操作を承認します。

読者の皆様、以上です。このトピックを精査するために最善を尽くしましたが、SIM スワップ攻撃から皆さんが安全であることを願っています。