BitCoinCrypto-通貨。フォーブス

2016年に、一連の悪意のある身代金攻撃がコンピューターシステムで実行されました。ジグソーランサムウェアは、11日に最初に発見されました。th2016年4月の時点で、主にWindowsシステムに影響を与えることが判明しました。ランサムウェアはまた、 onWebChat ランサムウェア側の人々がビットコインの支払いでユーザーをガイドできるようにクライアントアドレスをチャットします。チャットクライアントはSSL / TLSで暗号化された公開サービスであったため、チャットの相手を正確に特定することは困難な作業でした。ジグソーランサムウェアが戻ってきたようです。同じ価格、ビットコインでここにありますが、それを取得するための新しく改善された戦術があります。

BitcoinBlackmailer Ransomwareは、2016年に設計され、ユーザーデータを危険にさらすために添付ファイルにラッチする電子メールを介して主に送信されました。添付ファイルがダウンロードされると、ランサムウェアがホストシステムを引き継ぎ、すべてのファイルと、システムを起動または復元するためのマスターオプションを暗号化します。この攻撃が完了するとすぐに、ポップアップが画面を引き継ぎ、ビリー人形がジグソーからのこぎりでテーマになり(したがって、ウイルスの名前がジグソーランサムウェアに変更されます)、画面に期限とタスクが記載されたカウントダウン時計が表示されます。ユーザーに配布されます。最初の1時間以内に身代金が支払われなかった場合、1つのファイルがシステムから破棄されます。さらに1時間経過すると、より多くの量が破壊されます。このパターンでは、コンピューター全体が72時間でワイプされるまで、1時間ごとに問題となるファイルの数が増加します。これに加えて、コンピュータの起動または復元が試みられた場合、ランサムウェアは1000個のファイルを削除し、残りの時間ごとのイニシアチブを提供するためにアクティブとして戻ってきます。このマルウェアのさらに強化されたバージョンは、ユーザーが公開したくない個人情報を検出し、身代金が支払われなかった場合に公開すると脅迫することもできました。被害者がオンラインで晒される危険を冒したため、ヌードまたは不適切な写真、プライベートビデオなどが危機に瀕していました。身代金だけがこれを防ぐことができ、身代金だけがシステム上の残りのファイルを復号化して返すことができました。

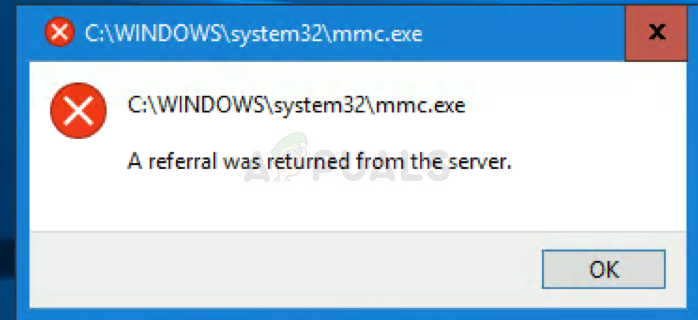

ジグソーランサムウェアポップアップのスクリーンショット。マルウェアウイルスを削除する

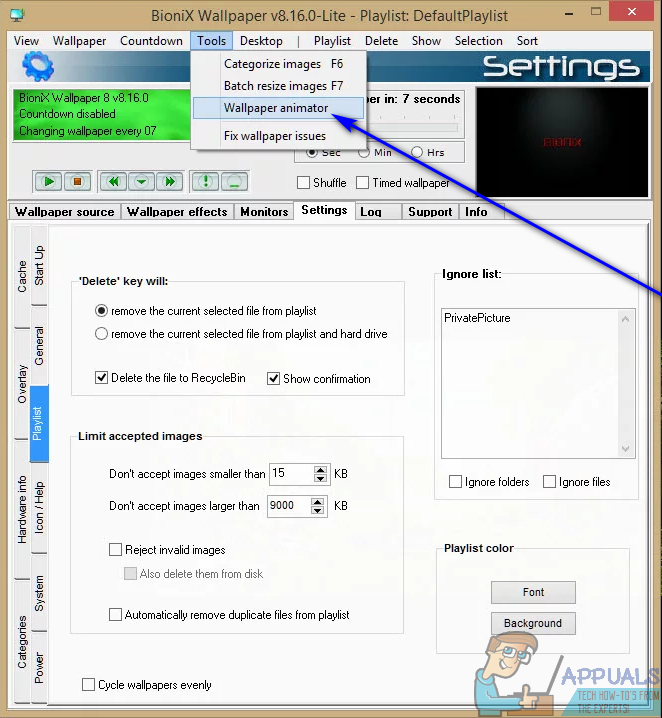

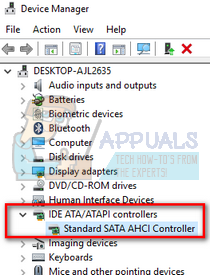

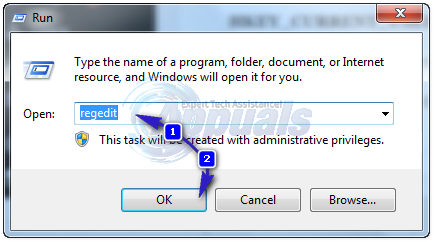

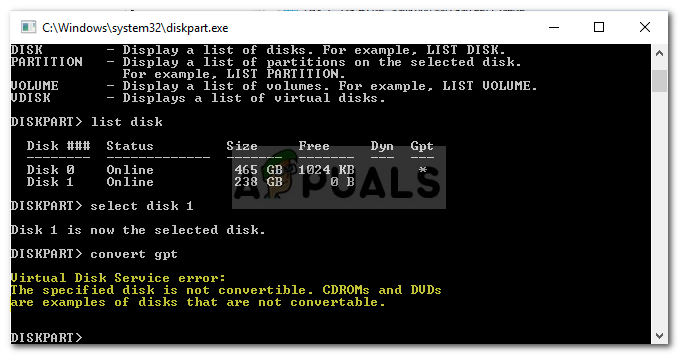

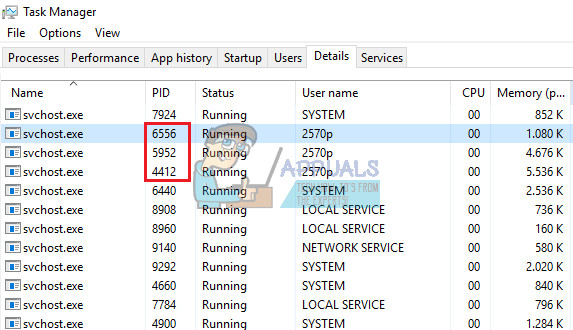

によると セキュリティレポート Norton Symantecによって公開されたランサムウェアは、フォルダ「%AppData% System32Work dr」を作成してから、ファイル「%AppData% Frfx firefox.exe」、「%AppData% Drpbx drpbx.exe」を作成することが判明しました。 、「%AppData% System32Work EncryptedFileList.txt」、および「%AppData% System32Work Address.txt」。ランサムウェア自体の側でプロトコルが終了しない限り、コンピューターが再起動されるたびにランサムウェアが再開するようにするために、次のレジストリエントリが作成されました:HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run “ firefox.exe” =“% AppData% Frfx firefox.exe」。ランサムウェアは、122の異なるファイル拡張子を暗号化し、その末尾に「.fun」を追加することが判明しました。この悪名高いランサムウェアを削除する方法はありませんでした。ウイルス対策およびセキュリティ会社によってオンラインで投稿されたいくつかの緩和ガイドは、ユーザーが感染の可能性を危険にさらす前にセキュリティ定義とプラクティスをアップグレードすることを提案しました。

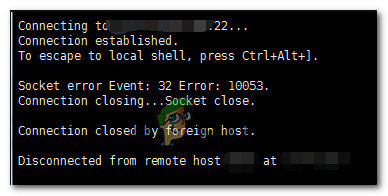

表面化した再利用されたジグソーランサムウェアははるかに検出されにくく、舞台裏で機能して、ビットコインを自分に転送しているとユーザーに信じ込ませるような類似のアドレス帳を作成することで、ユーザーのビットコイン転送をハッカーのウォレットアドレスにリダイレクトします。対象ユーザー。 61,000米ドルに相当する8.4ビットコインがこのランサムウェアを通じて盗まれました。 フォーティネット 報告しますが、ハッカーの側でのこの成功にもかかわらず、今回使用されたコードはオープンソースデータベースから利用可能であり、2016年の元のランサムウェアよりもはるかに洗練されていないようです。これにより、研究者は2つの攻撃はそうではないと信じています。リンクされており、後者は暗号通貨の盗難と同じ基本原則に基づく模倣犯罪です。